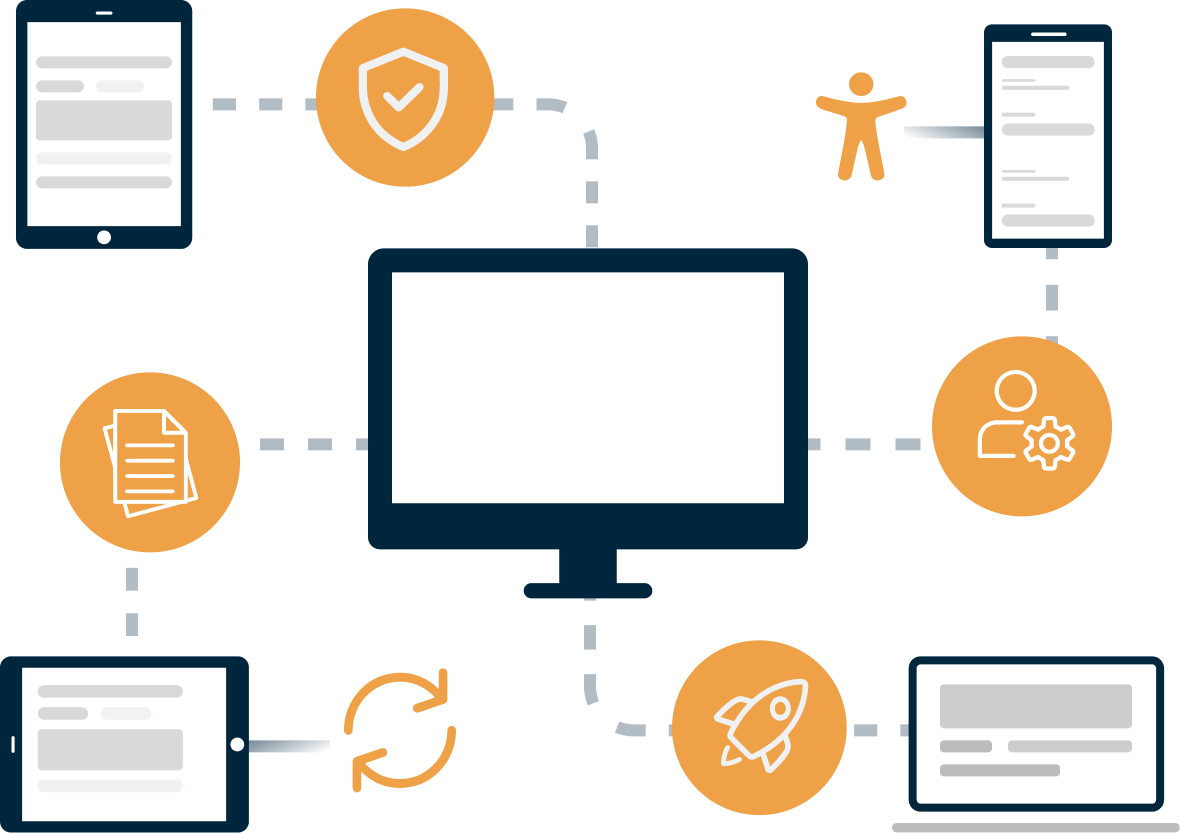

Unified Endpoint Management (UEM) is a comprehensive approach to managing all endpoints in an organization, from desktop computers to mobile devices.

A one-stop-shop for IT professionals, UEM has emerged as a powerful solution for improving productivity, reducing costs, and enhancing security. Let’s dive into the features, benefits, and use cases of UEM platforms.

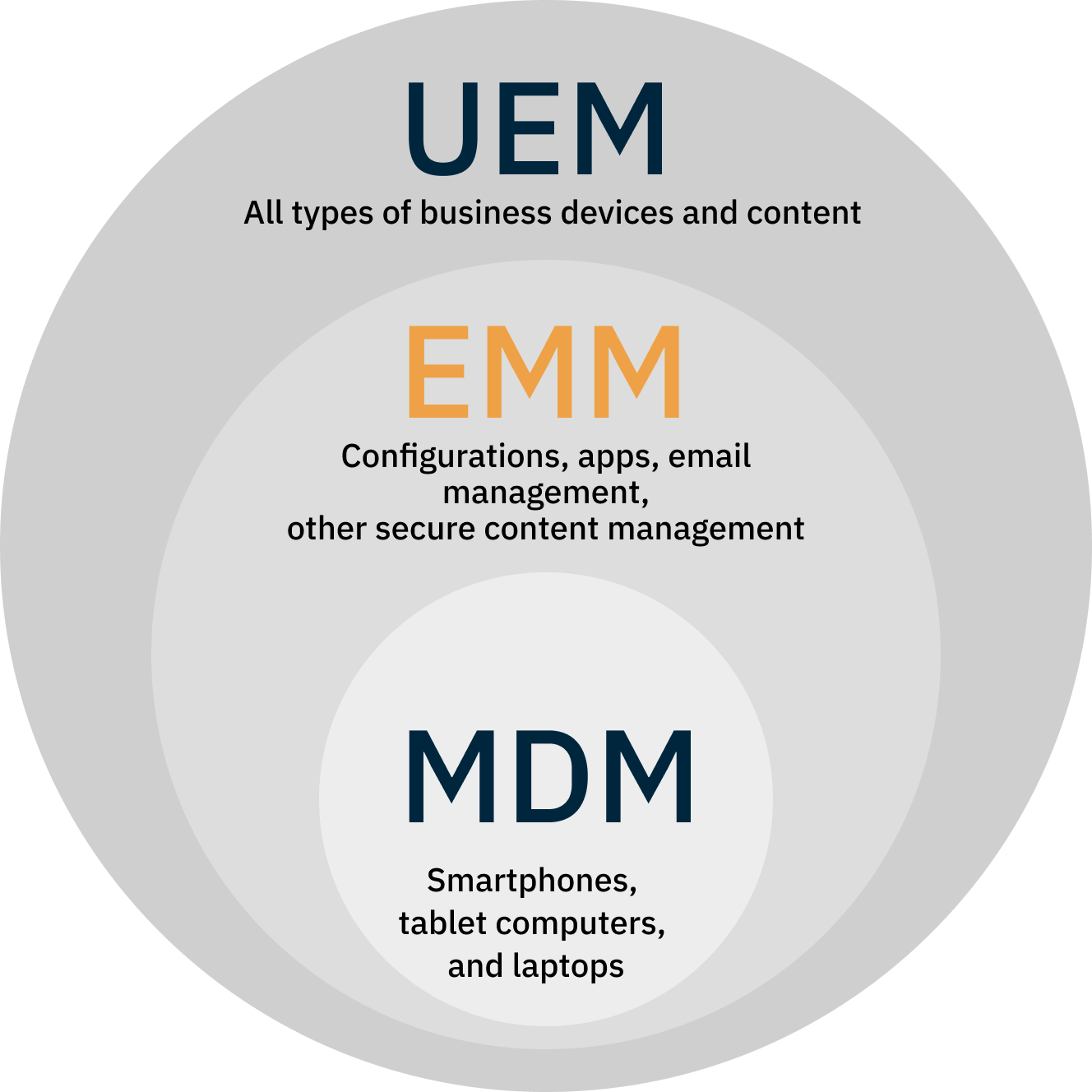

UEM, MDM, and EMM might sound like a weird code to someone outside of an IT department, but they’re actually superheroes that arose to protect organization’s data and make device management way more efficient!

Mobile Device Management (MDM) was the first superhero, keeping mobile devices safe and secure. But as more devices like wearables and IoT and Bring Your Own Device (BYOD) programs entered the picture, MDM’s powers weren’t enough to support the needs.

Enterprise Mobility Management (EMM) came along with combined powers of MDM and MAM to secure mobile devices and data. But still, the desktop devices were left out in the cold.

Finally, Unified Endpoint Management (UEM) arrived with the power to secure ALL endpoints from a single console. No more separate tools, no more worries. With UEM, all devices are safe and sound!

that will skyrocket your it team’s productivity

| Function | Application |

|---|---|

| Device management | Managing devices remotely, configuring policies, and securing devices. |

| Automation & integration | Integrating with other IT systems and automating workflows to streamline UEM operations. |

| Analytics and reporting | Collecting and analyzing data to gain insights into device and application usage and security. |

| Identity and access management | Managing user access and authentication across devices and applications. |

| Security management | Monitoring and protect devices, applications, and data from potential threats and breaches. |

| Software and content distribution | Managing and distributing software remotely, ensuring compliance and security. |

| Risk management | Identifying potential risks and taking steps to mitigate them. |

Improved productivity

Scalability

Ease of use

Cost savings

Visibility

Security

There any many various UEM tool and solutions that claim to make your IT team more productive. So how do you choose between them?

Good UEM software

Bad UEM software

Try the FileWave tool for free to see if it fits your needs. Our experts will guide you through the platform and give you access to a 30-day free trail.

Cross-platform management

Remote content distribution

Self-healing and booster technology

FAQ

General

Security

Partners

Does FileWave offer a free trial?

Yes, we offer a 30-day free trial. After you request an account, you will receive 30 days of full access to FileWave features.

Which operating systems are compatible with FileWave products?

FileWave offers support for macOS, iOS, tvOS, iPadOS, Windows, Chrome, and Android.

Does FileWave charge for migration and onboarding?

FileWave offers free onboarding, and we support the migration from your existing UEM/MDM solutions for all our customers.

We have little or no IT resources, can FileWave help us set up the whole device management process?

Yes, FileWave offers a suite of Professional Services to assist you in setting up the device management process, enrolling new devices or customizing existing workflows. Find out more here.

What is FileWave’s pricing based on?

FileWave pricing methodology is based on the number of devices and users. We offer one of the best prices for the value on the market. See pricing for your case here.

How does FileWave help me protect sensitive data on devices?

Protecting the security and privacy of Customer Content is a top priority for FileWave. FileWave encrypts all Customer Content in-transit and at-rest. FileWave’s cloud services are hosted in secure, state-of-the-art data centers with fully redundant backup systems, and FileWave primarily uses Amazon Web Services (AWS) to provide the services.

What are the key elements of FileWave’s data security program?

FileWave’s security program includes controls described in FileWave’s Information Security Schedule, SOC 2 reports, and ISO 27001 certifications.

Does FileWave work with partners?

Yes, we have a dedicated team members in Sales, Marketing, and Engineering departments to help our partners in EMEA, Americas, and APAC grow their business with FileWave. Learn more about our partner program here.

What are the benefits of becoming a FileWave partner?

A partnership with us gives your organization access to benefits like competitive pricing, strategically focused marketing initiatives, and in-depth competitive business reviews. See the list of all benefits here.

I would like to become a partner or an MSP – where do I start?

Contact us to start your partnership journey, we’re looking forward to working with you!

We offer a free 30-day trial with unlimited access to all features. Our Sales Engineers will guide you through the onboarding process and answer any of your questions.